Was ist die ISO/IEC 27002?

Die internationale Norm ISO/IEC 27002 konkretisiert die im Anhang A der ISO/IEC 27001 aufgeführten Maßnahmen, zeigt Anleitungen zur Umsetzung der Maßnahmen zur Informationssicherheit auf und enthält weiterführende Hinweise. Die ISO/IEC 27002 wird oft auch als Implementierungsleitfaden zur Umsetzung der Anforderungen der ISO/IEC 27001 bezeichnet, wobei die ISO/IEC 27002 nicht verpflichtend umzusetzen ist. Die Norm ISO/IEC 27002 als solche kann im Gegensatz zur ISO/IEC 27001 nicht zertifiziert werden kann. Eine neue, gleichermaßen überarbeitete ISO/IEC 27001 wird in den nächsten Monaten ebenfalls erwartet. Gegenwärtig ist davon auszugehen, dass sich die Änderungen im Wesentlichen auf den Anhang A beschränken werden und nicht auf die Kapitel 4-10. Dies zeigte auch bereits die ISO/IEC 9001, die auch zu den Managementsystemnormen gehört und von Kapitel 4-10 sehr ähnlich zu denen der bisherigen ISO/IEC 27001 aufgebaut ist. Die ISO 9001:2015 wurde im letzten Jahr noch durch das technische Komitee ISO/TC 176/SC 2 „Strategic Planning and Operations Task Group“ (SPOTG) in Abstimmung mit den Mitgliedsorganisationen unverändert bestätigt. Eine Überarbeitung erfolgte somit nicht.

Neue Struktur der ISO/IEC 27002:2022

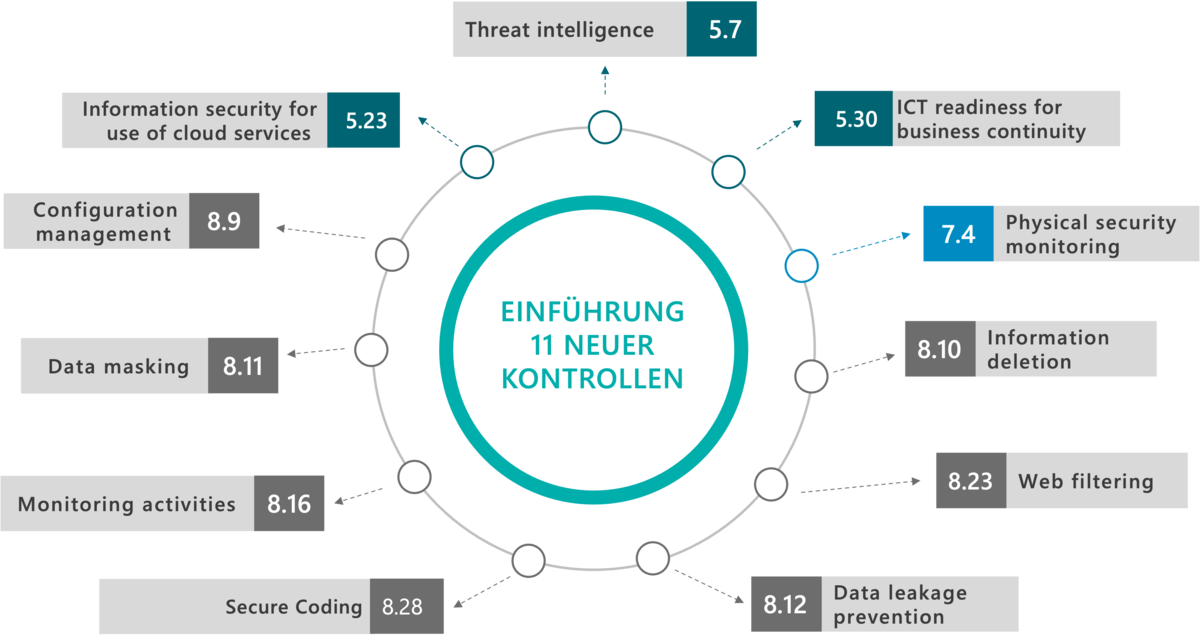

Bestand die bisher bekannte ISO/IEC 27002 aus 14 Kontrollbereichen mit 35 Maßnahmenzielen und 114 Kontrollen (Maßnahmen), so besteht die ISO/IEC 27002:2022 aus 4 Themengebieten mit 93 Maßnahmen / Kontrollen. Von den 93 Kontrollen sind 11 Kontrollen komplett neu, eine Kontrolle wurde gestrichen (11.2.5 Entfernen von Werten). Die übrigen Kontrollen wurden zusammengefasst sowie ergänzt / konkretisiert. Wenngleich die nummerische Anzahl der Kontrollen gesunken ist, ist objektiv betrachtet der Umfang der Anforderungen durch die neuen Kontrollen gestiegen.

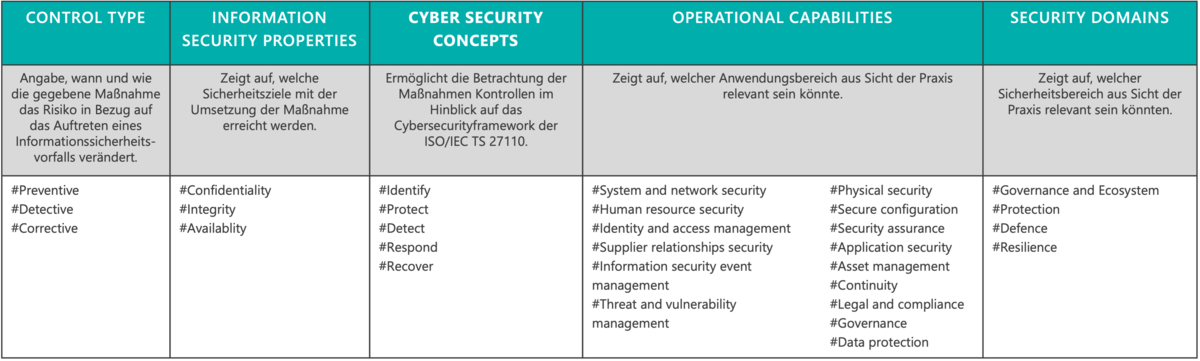

Die ISO definiert „Control" als eine Maßnahme, die ein Risiko steuern kann. Jede Maßnahme in der neuen ISO/IEC 27002 wurde um zwei zusätzliche Elemente ergänzt, die helfen sollen, die Maßnahmen selbst besser zu verstehen, zu klassifizieren und zu implementieren. Bei den Informationen handelt es sich um die Attributtabelle sowie den Zweck der jeweiligen Maßnahme. Der Aufbau der einzelnen Maßnahme ist:

Control Title | Kurzbezeichnung der Maßnahme |

Attribute Table (Neu) | Attributstabelle für die einzelne Maßnahme |

Control | Beschreibung der Maßnahme |

Purpose (Neu) | Erläuterung, warum die Maßnahme umgesetzt werden sollte |

Guidance | Implementierungshilfe, wie die Maßnahme umgesetzt werden kann |

Other information | Ergänzender Hinweis oder Verweise auf andere einschlägige Dokumente |

Anhand der Attribute können die Maßnahmen gruppiert, kategorisiert und gefiltert werden. Zudem sollen sie helfen, die Maßnahmen aus einem anderen Blickwinkel als dem der Informationssicherheit zu betrachten (entscheidend ist hier die jeweilige Zielgruppe). Insgesamt können so verschiedene Ansichten erstellt werden, die es ermöglichen, Themen aus einer bestimmten Perspektive zu betrachten und zielgruppengerecht darzustellen. Jeder Maßnahme wurden folgende Attribute zugewiesen:

Die Attributwerte am Beispiel des Cyber Security Concepts ist:

- Identifizieren - Entwicklung eines Verständnisses der Organisation für das Management von Cybersicherheitsrisiken für Systeme, Vermögenswerte, Daten und Fähigkeiten.

- Schützen - Entwicklung und Umsetzung von Schutzmaßnahmen für die Bereitstellung kritischer Infrastrukturdienste.

- Erkennen - Entwicklung und Umsetzung geeigneter Maßnahmen, um das Auftreten eines Cybersicherheitsereignisses zu erkennen.

- Reagieren - Entwicklung und Umsetzung geeigneter Maßnahmen, um auf erkannte Cybersicherheitsvorfälle zu reagieren.

- Wiederherstellung - Entwicklung und Umsetzung geeigneter Aktivitäten zur Aufrechterhaltung von Plänen für die Widerstandsfähigkeit und zur Wiederherstellung von Fähigkeiten oder Diensten, die durch ein Cybersicherheitsereignis beeinträchtigt wurden.

Die neue Struktur der ISO/IEC 27002 ändert sich nun dahingehend, dass es statt der bekannten 14 Abschnitte (Annex A.5 - A:18) es nur noch vier Kategorien gibt. Diese werden als Themengebiet (Thema / „Theme“) bezeichnet:

- Organization Controls (Cause 5): 37 Maßnahmen / Kontrollen

- Pople Controls (Cause 6): 8 Maßnahmen / Kontrollen

- Physiscal Controls (Cause 7): 14 Maßnahmen / Kontrollen

- Technological Controls (Cause 8): 34 Maßnahmen / Kontrollen

11 neue Kontrollen / Maßnahmen

Wie zuvor bereits geschildert, sind insgesamt 11 neue Kontrollen / Maßnahmen hinzugekommen. Auf die einzelnen Kontrollen möchten mir im Nachgang jeweils eingehen, um insbesondere die Anforderungen dieser aufzuzeigen.

A.5.7 Threat Itelligence

Information relating to information security threats should be collected and analysed to produce threat intelligence. |

- Bedrohungsanalyse – Threat Intelligence (TI) ist nichts anderes, als die Bedrohungen, die von außen auf die Organisation wirken, zu verstehen und einordnen zu können. D. h. TI soll dabei unterstützen, sich genau vor diesen Bedrohungen wirksam zu schützen, die am meisten Schaden für die Organisation anrichten könnten. Hierfür braucht es Mechanismen zur Identifikation, Erfassung und Analyse von Bedrohungen.

- Typische Bedrohungen: Phishing Angriffe, Social Engineering, Unbefugter Zugriff (intern, extern), Schadcode, Netzausfall, …

- Je besser die Analyse (im Vorfeld und andauernd), umso effizienter die Maßnahmen zur Adressierung der Bedrohungen (z. B. (Security) Incident Management, Monitoringaktivitäten, Virenschutz, Netzwerkschutz)

- Die Meldung über potenzielle Angriffsquellen und -arten kann auch über Dienstleister oder sonstige Institutionen erfolgen.

|

A.5.23 Information security for use of cloud services

Processes for acquisition, use, management and exit from cloud services should be established in accordance with the organization’s information security requirements. |

- Cloud Services – Der Fokus der Maßnahme liegt explizit auf dem Erwerb, der Nutzung & dem Betrieb sowie der Beendigung von Cloud-Diensten in Bezug auf die individuellen Sicherheitsanforderungen der Organisation.

- Die Risiken und Maßnahmen in Zusammenhang mit der Nutzung von Cloud-Diensten sollten bekannt sein (Cloud Richtlinie, Cloud Konzept).

- Häufige Feststellungen aus der Praxis

- Die Sicherheitsanforderungen sind nicht ermittelt – „der Cloud Dienstleister wird sich schon kümmern“

- Verantwortlichkeiten werden im Vorfeld nicht angemessen definiert

- Wirksame Trennung zwischen einzelnen Organisationen in der Cloud wird nicht geprüft

- Keine Überlegungen im Hinblick auf Exit-Strategie – Wie bekomme ich meine Daten wieder aus der Cloud?

|

A.5.30 ICT readiness for business continuity

ICT readiness should be planned, implemented, main-tained and tested based on business continuity objectives and ICT con-tinuity requirements. |

- ICT = Information and Communication Technology (ICT)

- Kurz zusammengefasst müssen die ICT-Komponenten auf eine po-tenzielle Störung vorbereitet sein, um die benötigten Ressourcen und Informationen schnellstmöglich wieder verfügbar zu machen.

- Man kommt um ein ganzheitliches Business-Continuity-Management (BCM) nicht mehr herum. Dies inkludiert u. a.

- Durchführung einer Business Impact Analyse (BIA) auf Geschäfts-prozessebene

- Ableiten der Recovery Time Objective (RTO)

- Ableiten der Recovery Point Objectives (RPO)

- Durchführen eines Risk Assessments

- Ableiten BCM Strategie und Notfallkonzept

|

A.7.4 Physical security monitoring

Premises should be continuously mon-itored for unauthorized physical access. |

- Durch geeignete Überwachungsinstrumente soll verhindert werden, dass sich Unbefugte unerlaubt Zutritt zu bestimmten Bereichen verschaffen. D. h., dass bestimmte Bereiche, wie z. B. die Liegenschaft, Gebäude, Büroräume, etc. kontinuierlich über-wacht werden sollen. Ein unbefugter Zutritt soll somit rechtzeitig erkannt werden.

- Maßnahmen können sein:

- Videoüberwachung

- Bewegungsmelder

- Alarmanlagen

|

A.8.9 Configuration management

Configurations, including security configurations, of hardware, software, services and networks should be established, documented, implemented, monitored and reviewed. |

- Prozesse und Werkzeuge müssen definiert und implementiert werden, um die jeweiligen Konfigurationen/Einstellungen (einschließlich Sicherheitskonfigurationen) für Hardware, Software, Dienste (z. B. Cloud-Dienste) und Netzwerke zu dokumentieren und zwar über den gesamten Lebenszyklus hinweg.

- Man kann Erfahrungen aus dem Asset Management nutzen. Aber nicht jedes Asset ist auch gleichzeitig ein Configuration Item (CI), also eine Servicekomponente, ein Infrastrukturelement oder ein anderes Element, das verwaltet werden muss, um einen Service erfolgreich bereitzustellen (inkl. Abhängigkeiten).

- Je nach Größe der Organisation wird man – schon alleine um die CIs überwachen zu können – nicht um die Einführung eines Tools (CMDB) umher kommen.

|

A.8.10 Information deletion

Information stored in information systems, devices or in any other storage media should be deleted when no longer required. |

- Sofern nichts gegen eine längere Aufbewahrung spricht (z. B. gesetzliche Anforderungen) sollten Informationen/Daten gelöscht bzw. vernichtet werden. Grundlage hierfür ist ein Archivierungs- und Aufbewahrungskonzept.

- Die Prinzipien sind aus dem Datenschutz schon bekannt und wurden hier lediglich erweitert.

- Die Lösch- und Entsorgungsmechanismen sind dabei zu definieren. Anforderungen an Cloud-Dienstleistungen sowie mobile Endgeräte sind zu berücksichtigen. Dienstleister müssen einbezogen werden.

|

A.8.11 Data masking

Data masking should be used in accordance with the organization’s topic-specific policy on access control and other related topicspecific policies, and business requirements, taking applicable legislation into consideration. |

- In den letzten Jahren haben anonymisierte oder pseudonymisierte Daten zunehmend an Bedeutung gewonnen (siehe EU-DSGVO). Die Daten auf die notwendige Menge zu beschränken, die für die Erledigung einer Aufgabe notwendig ist, ist kein neues Konzept.

- Mittels „Datenmaskierung“ soll der Schutz der Daten erhöht werden.

- Beim Data Masking wird eine strukturell ähnliche aber inauthentische Version der Daten erstellt, so dass diese bspw. für Softwaretests oder Benutzerschulungen verwendet werden können (das Format der Daten bleibt erhalten)

- Umsetzung auf Datenbankebene bspw. durch Datenschutz-Module oder –Funktionen aus der Implementierung der DSGVO

|

A.8.12 data leakage prevention

Data leakage pre-vention measures should be applied to systems, networks and any other devices that process, store or transmit sensitive information. |

- Die Fähigkeit, eine Extraktion von Daten zu erkennen, ist von wesentlicher Bedeutung. Mit steigender Nutzung von Cloud-Diensten und Endgeräten steigt die Notwendigkeit, diese Dienste auf Datenverluste hin zu überwachen.

- DLP geht davon aus, dass Firewall und Virenscanner versagen und sich die Schadsoftware somit im internen Netz verbreitet, so dass Datenverluste möglich sind

- Ziel von DLP: Sensible Daten sollen identifiziert und deren Verbreitung sowie Nutzung kontrolliert werden (Sicherstellung der Vertraulichkeit)

- Umsetzung in der Regel mit erhöhtem Aufwand verbunden, da u.a. ein umfassendes Konzept im Vorfeld erstellt werden sollte.

- DLP-Produkte sind als Software oder als Module bestehend aus Hard- und Software möglich.

|

A.8.16 Monitoring activities

Networks, systems and applications should be monitored for anomalous behaviour and appropriate actions taken to evaluate potential information security incidents. |

- Die proaktive Überwachung von Aktivitäten, die von Standards oder Erwartungen abweichen, ist erforderlich

- Durch das Monitoring sollen Netzwerk- und Anwendungsverhalten überwacht werden, um Anomalien zu erkennen

- Die Norm meint das „Klassische Monitoring“, aber auch bspw. die Überwachung der Protokolle von Antivirus, Intrusion Detection System, Intrusion prevention System, Webfilter, Firewalls…

- Grundsätzlich Erfüllbarkeit der Kontrolle für ein Großteil der Unternehmen ohne große Zusatzaufwände möglich, Erweiterung um bspw. IDS; IPS etc. notwendig und sinnvoll

|

A.8.23 Web filtering

Access to external websites should be managed to reduce exposure to malicious content |

- Ziel: Schutz vor bspw. Viren oder Phishing-Material, Ausfiltern von Websites, welche risikobehaftet sind

- Umsetzung durch einen Webfilter (Contentfilter), der heutzutage häufiger bereits Teil eines Proxy-Servers oder der Firewall ist

- Webfilter können Inhalte blockieren (die bspw. von der Qualität der Website abhängen) oder den Inhalte der Seite live auswerten und entsprechend blockieren

- Webfiltertypen: Bspw. Block List & Allow List Filters (Black- & White-Listing), Stichwort- und Inhaltsfilter

|

A.8.28 Secure encoding

Secure coding principles should be applied to software development. |

- Ziel: Festlegung eines Mindeststandards für die sichere Kodierung

- Eine Berücksichtigung / Betrachtung im bisherigen Kapitel A.14.2 erfolgte bisher nur unzureichend, mit A.8.28 erfolgt die Präzisierung

- Die Standards sollen aktuelle reale Bedrohungen, die Verwendung kontrollierter Umgebungen für die Entwicklung und die Gewährleistung der Kompetenz der Entwickler berücksichtigen.

|

| |

Fazit und Ausblick

Eine Aktualisierung der bestehenden ISO/IEC 27002 nach beinahe neun Jahren war mehr als überfällig - dies zeigen sowohl die ISO/IEC 27001, als auch die ISO/IEC 27002 aus 2013. Für bei-de Normen ist jeweils fünf Jahre nach dem Inkrafttreten eine Überarbeitung vorgesehen, welche planmäßig im März 2018 begann, allerdings dann mehr als drei Jahre andauerte bis zu erster Entwurfsfassung in 2021.

Es zeigt sich, dass der Schwerpunkt nun nicht mehr nur auf der Technologie liegt, sondern auf dem Schutz der Privatsphäre und der Cybersicherheit. Es ergeben sich sowohl Vorteile für Unternehmen, die bereits nach der ISO/IEC 27001 zertifiziert sind, aber auch für noch nicht zertifizierte Unternehmen. Die neuen Controls sind umfassender für die Bekämpfung von Informationssicherheitsrisiken geeignet.

Auf die ISO/IEC 27002 wird aus der normativen ISO/IEC 27001 im Anhang A referenziert. Damit ist die ISO/IEC 27002 zentraler Bezugspunkt für Zertifizierungen nach ISO/IEC 27001. Eine Änderung der ISO/IEC 27002 erfordert allerdings auch eine Änderung vom Annex A der ISO/IEC 27001. Eine finalisierte Veröffentlichtung der ISO/IEC 27001 ist geplant, allerdings nicht final absehbar, ob dies on Q3/Q4 2022 oder erst in 2023 erfolgt.

Unternehmen mit einem implementierten ISMS sollten die Umstellung bereits beginnen zu planen und Ressourcen dafür bereitzustellen. Trotz „nur“ überwiegenden Änderungen des Anhangs A der ISO/IEC 27001, ist der Aufwand durch umfassende Strukturänderung der ISO/IEC 27002 nicht zu unterschätzen. Wir empfehlen - insbesondere da bisher noch keine Daten veröffentlicht wurden, bis wann die Umsetzung der neuen Anforderungen zu erfolgen hat - daher spätestens in 2023 ein Projekt zur Umstellung zu initiieren. Ein wesentlicher Faktor ist in dem Zusammenhang natürlich die finale Veröffentlichung der neuen ISO/IEC 27001.

Interessanter Fakt IT-Sicherheitskatalog - Ausblick für ISO/IEC 27001?

Ende März / Anfang April 2022 erfolgte Veröffentlichung der neuen Konformitätsbewertungsprogramme zur Akkreditierung von Zertifizierungsstellen für den IT-Sicherheitskatalog gemäß

§ 11 Absatz 1a und 1b EnWG. In diesen heißt es:

„Audits zur Erst- oder Rezertifizierung und Überwachungsaudits im Rahmen des IT-Sicherheitskatalogs gemäß § 11 Absatz 1a EnWG haben spätestens nach Ablauf von zwei Jahren seit deren Veröffentlichung verpflichtend auf Basis der aktualisierten Fassungen zu erfolgen. Bei Audits zur Erst- oder Rezertifizierung und Überwachungsaudits können bis zu diesem Zeitpunkt daher alternativ auch die zuvor geltenden Fassungen berücksichtigt werden.“

An dieser Stelle wird konkret von einer Umsetzungszeit von zwei Jahren gesprochen. Ggf. ist dies ebenfalls für die ISO/IEC 27001 heranzuziehen.

Haben Sie Fragen, so kontaktieren Sie uns gern.

Marc Alexander Luge | Juli 2022